Crisis Management: come gestire una crisi cyber aziendale

Il Webinar fa parte del Programma Tematico:

Dati personali e compliance dalla teoria alla pratica (2024)

Descrizione del Webinar

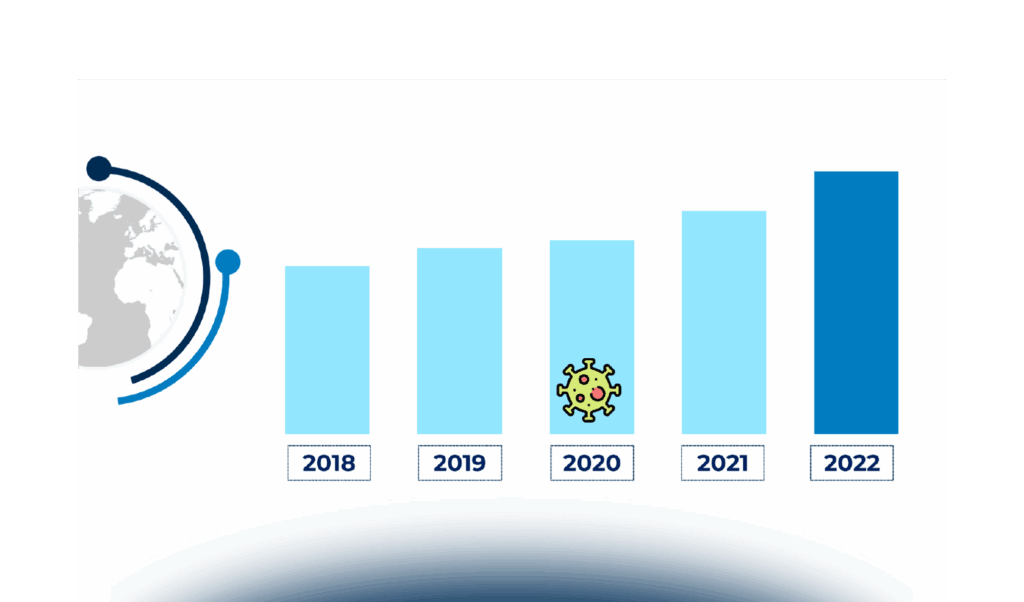

Il numero di incidenti cyber gravi che coinvolgono le diverse Organizzazioni italiane è in continuo aumento. La gravità di questi incidenti comporta non solo un rischio per le Organizzazioni stesse, ma anche per l’intera filiera, in quanto sono incidenti che potrebbero essere propagati dai fornitori fino ai clienti. Il webinar affronta l’insieme di quei presidi e processi che è opportuno implementare per garantire la corretta gestione della crisi stessa, sia da un punto di vista tecnico sia legale e organizzativo, al fine di sottolineare l’importanza di prepararsi ad affrontare una crisi (anche tramite simulazioni) e di chiarire in anticipo flussi, ruoli e responsabilità delle comunicazioni da effettuare a tutti gli stakeholder.

Domande chiave

- Qual è il contesto di riferimento relativamente agli incidenti gravi?

- Quali azioni intraprendere per essere preparati a gestire correttamente una Crisi?

- Perché è importante effettuare delle simulazioni di Crisi?

Relatori

Alessio Pennasilico

Senior Advisor degli Osservatori del Politecnico di Milano, esperto di tematiche di Information & Cyber Security, ethical hacker e security evangelistSenior Advisor degli Osservatori del Politecnico di Milano, esperto di tematiche di Information & Cyber Security, ethical hacker e security evangelist. Membro del Consiglio Direttivo dell’Associazione Informatici Professionisti e Membro del Comitato Tecnico Scientifico Clusit, partecipa da anni a diverse conferenze nazionali ed internazionali per discutere le tecniche di attacco e di difesa, di come gestire correttamente la governace della cyber security e di come ridurre il rischio.

Nicholas Beccari

Consultant, P4IConsultant di P4I con 3 anni di esperienza in ambito IT & Cyber Security Governance, principalmente nel campo dell’IT Service Management a supporto delle organizzazioni nello sviluppo e l’ottimizzazione dei processi e degli strumenti a supporto e nella preparazione e gestione di simulazioni di Crisi.

Siamo a tua disposizione per informazioni e assistenza

Martina Vertemati

Acquisti e abbonamenti Da Lunedì al Venerdì, dalle 09 alle 18

Alessia Barone

Assistenza Da Lunedì al Venerdì, dalle 09 alle 18Scopri altri contenuti di Cybersecurity & Data Protection

Aggiungi in Agenda

Scegli la modalità di partecipazione