S-SDLC: gestione sicura del servizio IT e integrazione nei processi di ITSM

Il Webinar fa parte del Programma Tematico:

Profili legali, governance e sicurezza nei progetti di digitalizzazione avanzati (2024)

Descrizione del Webinar

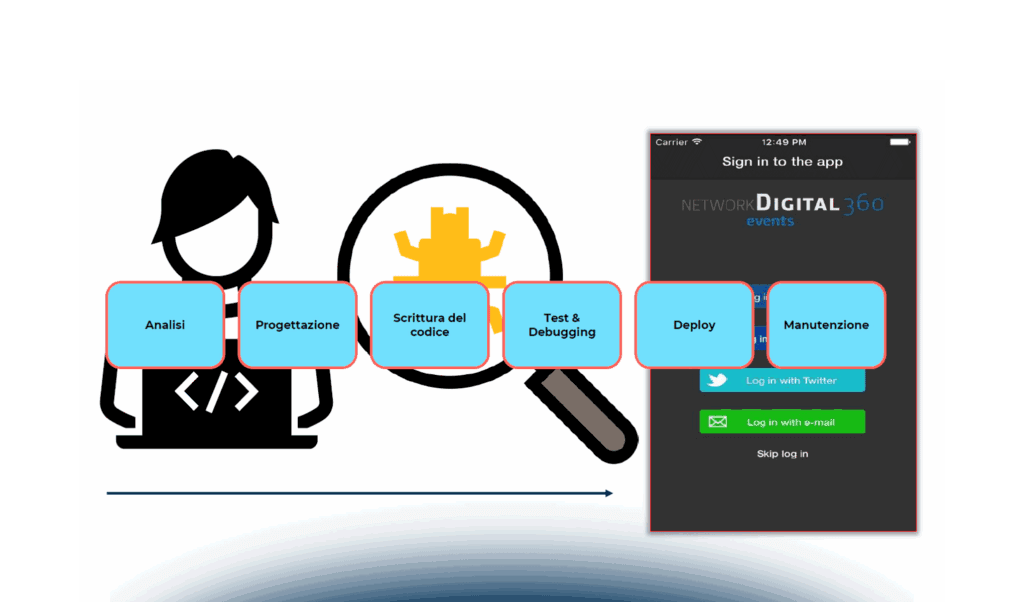

Il webinar presenta una panoramica completa riguardante la gestione sicura del ciclo di vita dei servizi IT e come questa possa essere integrata in modo efficace e sinergico nei processi dell’IT Service Management. Nel dettaglio il webinar illustra l’evoluzione nel tempo della S-SDLC e il ruolo cruciale all’interno del quadro dell’IT Service Management, approfondendo anche i benefici di un ciclo di vita ben gestito e integrato per migliorare l’efficienza operativa e garantire la sicurezza dei servizi IT.

Domande chiave

- Cos'è la S-SDLC e qual è il suo ruolo nella gestione dei servizi IT?

- Quali sono i principali obiettivi della S-SDLC e come contribuisce alla sicurezza dei servizi IT?

- Come la gestione sicura del ciclo di vita dei servizi IT influisce sulla qualità dei servizi forniti?

Relatori

Lorenzo Dascola

Information & Cyber Security Advisor, P4IInformation & Cyber Security Advisor presso P4I. Cinque anni di esperienza nel settore della sicurezza informatica, si occupa principalmente di affiancare realtà del settore sanitario riguardo tematiche legate ai concetti di security & privacy by design ed all'implementazione dei relativi controlli di sicurezza.

Valentina Pilla

Associated Partner, P4IAssociated Partner presso P4I all’interno dell’Area IT& Security Governance. Ha un’esperienza ventennale nel mondo consulenziale, nella quale ha consolidato forti competenze su tematiche di IT Governance.

Siamo a tua disposizione per informazioni e assistenza

Martina Vertemati

Acquisti e abbonamenti Da Lunedì al Venerdì, dalle 09 alle 18

Alessia Barone

Assistenza Da Lunedì al Venerdì, dalle 09 alle 18Scopri altri contenuti di Cybersecurity & Data Protection

Aggiungi in Agenda

Scegli la modalità di partecipazione