Sanità convergente: IT, dispositivi medici e relativi fornitori

Il Webinar fa parte del Programma Tematico:

Digital Health & Life Science Innovation (2024)

Descrizione del Webinar

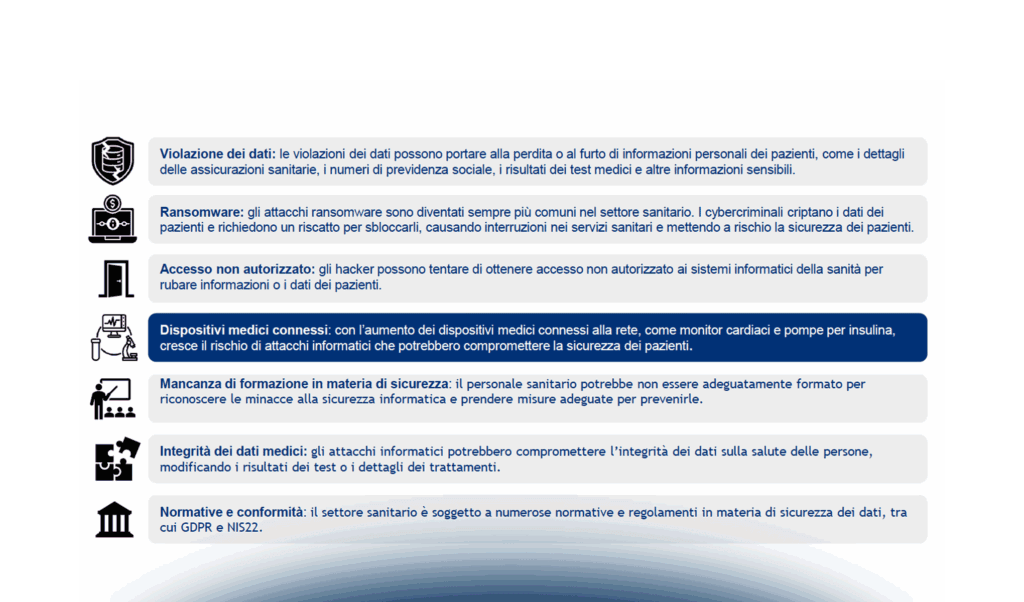

Il webinar presenta una panoramica del trend degli incidenti informatici in ambito sanitario e, nel dettaglio, affronta l’interazione tra i sistemi IT e i dispositivi medici che presentano necessità e dinamiche diverse tra loro.

Sono evidenziate le principali criticità di sicurezza sia dal punto di vista organizzativo che di processo che dal punto di vista tecnologico, con focus sulla gestione dei fornitori, elemento importante in quanto fonte di possibili minacce esterne.

Domande chiave

- Perché proteggere gli elettromedicali?

- Quali sono gli aspetti essenziali per la gestione dei fornitori di elettromedicali?

- Perché adottare un approccio di security integrato IT/elettromedicali?

Relatori

Michele Liberti

Information & Cyber Security AdvisorInformation & Cyber Security Advisor, dopo aver conseguito la Laurea Magistrale in Scienze Criminologiche per l’Investigazione e la Sicurezza e un Master in Cybersecurity e Data Protection, ha intrapreso un percorso lavorativo nel settore della consulenza in materia di Compliance, Sicurezza delle Informazioni e Data Protection. Attualmente si occupa prevalentemente di progettualità legate al settore sanitario, collaborando con primarie realtà nazionali.

Edoardo Montrasi

IT/OT Senior Security Consultant, CryptoNet LabsSi laurea in Informatica all'Università di Milano. Matura una esperienza ventennale, prima come IT Security Engineer, completando progetti complessi in ambito IT e ICS/SCADA, poi come IT/OT Senior Security Consultant, attualmente presso CryptoNet Labs

Michele Onorato

Partner in IT Security & GovernancePartner in IT Security & Governance, oggi si occupa di progetti che hanno la mission di aiutare quotidianamente le aziende private e pubbliche di grandi e medie dimensioni nella creazione di un framework per la gestione della sicurezza delle informazioni e dell’implementazione di progetti di Cyber Security e Compliance.

Siamo a tua disposizione per informazioni e assistenza

Martina Vertemati

Acquisti e abbonamenti Da Lunedì al Venerdì, dalle 09 alle 18

Alessia Barone

Assistenza Da Lunedì al Venerdì, dalle 09 alle 18Scopri altri contenuti di Cybersecurity & Data Protection

Aggiungi in Agenda

Scegli la modalità di partecipazione