Sicurezza delle applicazioni: il ruolo dell’AI e del SOC Applicativo

Il Webinar fa parte del Programma Tematico:

Dati personali e compliance dalla teoria alla pratica (2024)

Descrizione del Webinar

Il webinar affronta il tema del presidio della sicurezza del proprio portfolio applicativo web, mobile o firmware, declinando gli aspetti di Governance in best practice operative, con il supporto di servizi e soluzioni tecnologici, tra cui l’Artificial Intelligence.

È sempre più necessario affidarsi a un competence center specifico, esigenza che emerge anche dal mercato, che possiamo definire come “SOC Applicativo”.

Domande chiave

- Come intervenire per introdurre opportuni Security Gateway nel SSDLC di applicazioni sviluppate internamente, anche tenendo conto di metodologie come Waterfall e DevOps?

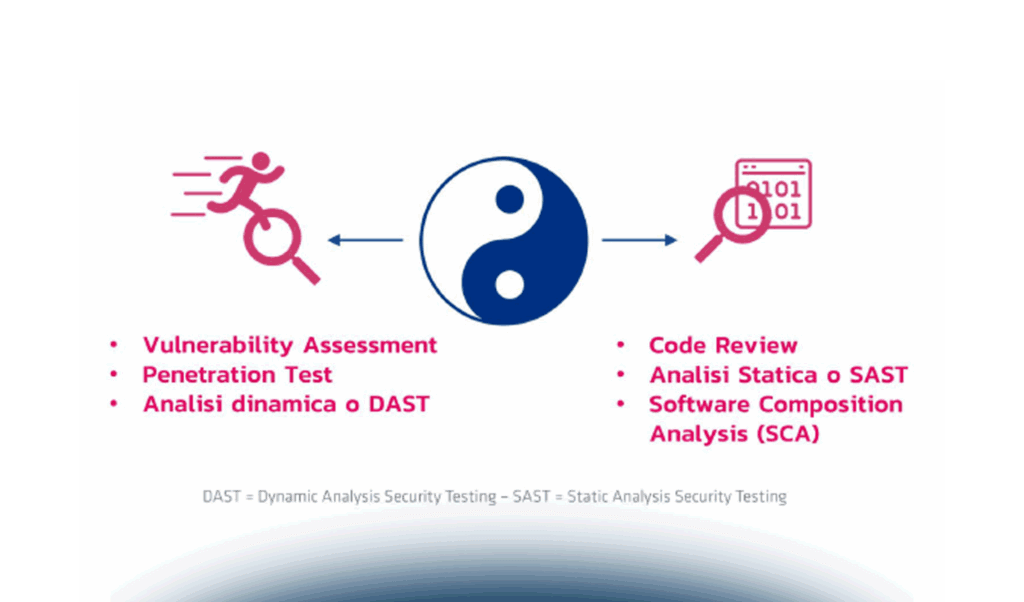

- Qual è lo stato dell’arte da un punto di vista tecnologico (SAST, DAST, SCA, Binary Code Review, PT, ecc.)?

- Come validare la sicurezza di quanto sviluppato dai propri fornitori?

- Come modulare gli interventi in base al livello di maturità del cliente?

- Che cosa è un SOC Applicativo?

- Come l'AI può abbattere il debito di sicurezza applicativa?

Relatori

Edoardo Montrasi

IT/OT Senior Security Consultant, CryptoNet LabsSi laurea in Informatica all'Università di Milano. Matura una esperienza ventennale, prima come IT Security Engineer, completando progetti complessi in ambito IT e ICS/SCADA, poi come IT/OT Senior Security Consultant, attualmente presso CryptoNet Labs

Alessio Pennasilico

Senior Advisor degli Osservatori del Politecnico di Milano, esperto di tematiche di Information & Cyber Security, ethical hacker e security evangelistSenior Advisor degli Osservatori del Politecnico di Milano, esperto di tematiche di Information & Cyber Security, ethical hacker e security evangelist. Membro del Consiglio Direttivo dell’Associazione Informatici Professionisti e Membro del Comitato Tecnico Scientifico Clusit, partecipa da anni a diverse conferenze nazionali ed internazionali per discutere le tecniche di attacco e di difesa, di come gestire correttamente la governace della cyber security e di come ridurre il rischio.

Siamo a tua disposizione per informazioni e assistenza

Martina Vertemati

Acquisti e abbonamenti Da Lunedì al Venerdì, dalle 09 alle 18

Alessia Barone

Assistenza Da Lunedì al Venerdì, dalle 09 alle 18Scopri altri contenuti di Cybersecurity & Data Protection

Aggiungi in Agenda

Scegli la modalità di partecipazione